Citrix NetScaler 劫持漏洞可被新漏洞利用 媒体

Citrix NetScaler 漏洞更新

关键要点

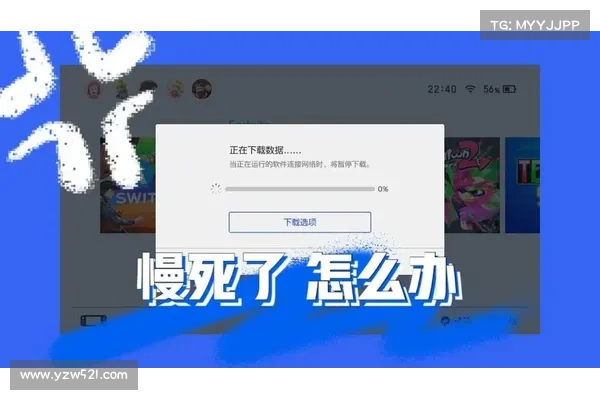

最近修复的 Citrix Bleed 信息泄露漏洞CVE20234966仍可能影响 Citrix NetScaler 应用交付控制器和 NetScaler Gateway 实例。新发现的概念证明PoC利用可能导致认证会话 cookie 被盗,黑客可以劫持用户账户。研究显示,未打补丁和打过补丁的 NetScaler 版本有50个功能修改,发现有两个使用 snprintf 的函数进行了更严格的边界监控。未打补丁实例的利用表明,即使没有管理员权限,也能通过 HTTP Host 头部生成有效载荷。概念证明漏洞的发布预计将导致更多针对 Citrix NetScaler 设备的攻击。近期,Citrix Bleed 信息泄露漏洞追踪编号为 CVE20234966虽然已经得到修复,但仍然可能会对许多仍未打补丁的 Citrix NetScaler 应用交付控制器和 NetScaler Gateway 实例造成影响。根据 Assetnote 研究人员的报告,新的概念证明 exploit 允许黑客窃取认证会话 cookie,并劫持用户账户。BleepingComputer 的报道对此进行了详细解读。

研究人员在对已修补与未修补的 NetScaler 版本进行分析后发现,两者之间有50个功能的变化,包括两个使用 snprintf 的函数,这两个函数在生成响应之前进行了额外的边界监控。未打补丁实例的利用情况表明,HTTP Host 头部是生成有效载荷的源头,这意味着即使没有管理员权限,攻击者也能获得访问权限。此外,通过超出缓冲区限制来强制响应缓冲区和内存内容的情况,很可能会出现。

Assetnote 研究人员表示:“我们可以明显看到 JSON 有效载荷后面有大量被泄露的内存。虽然大部分是空字节,但响应中也包含一些可疑的信息。”

shadowrock小火箭预期该概念证明漏洞的可用性将导致对 Citrix NetScaler 设备的更多攻击。组织和企业应该立即检查其 NetScaler 实例的补丁状态,以确保脱离潜在的攻击风险。